Elastic und Materna – Ein starkes Team für Security

Die Schäden durch Cyber-Kriminalität haben im Jahr 2020 Rekordgrößen erreicht: fast 223 Milliarden Euro. Davon entfielen weit über ein Viertel allein auf Angriffe auf das Homeoffice. Diese Zahl hat das Institut der deutschen Wirtschaft (IW) als Schadensgröße für Datendiebstahl, Industriespionage und Hackerangriffe Ende August 2021 veröffentlicht. Ein Security Operations Center (SOC) schützt Organisationen zuverlässig.

Drei Eckpfeiler für ein Security Operations Center

Mit einem Security Operations Center und einem SIEM (Security Information and Event Management) als technologischem Herzstück schützen Organisationen ihre Infrastruktur und Daten bestmöglich vor Cyber-Angriffen. Für den Erfolg beim Aufbau eines SIEM sind drei Komponenten entscheidend, die eng verzahnt ineinandergreifen: Menschen, Prozesse und Technologie. Diese drei Dimensionen bilden die Stützpfeiler für eine erfolgreiche Einführung und Nutzung (siehe Abbildung 1).

People – die Menschen machen den Unterschied

Abbildung 1: Ein SIEM benötigt drei Stützpfeiler, um erfolgreich gegen Cyber- Angriffe zu wirken.

Abbildung 1: Ein SIEM benötigt drei Stützpfeiler, um erfolgreich gegen Cyber- Angriffe zu wirken.

Der Aufbau und der Betrieb eines SOC sind ein nicht zu unterschätzendes Unterfangen. Es erfordert eine gute Planung und Koordination. Gerade beim Aufbau muss die Expertise aller Fachbereiche einbezogen werden, um mögliche Schadensszenarien sowie ihre Auswirkung auf die Organisation zu evaluieren. Angriffe und Technologien entwickeln sich stetig weiter, die Komplexität der Herausforderungen steigt. Auch erfahrene Security-Spezialist:innen müssten täglich „am Ball“ bleiben und sich kontinuierlich fortbilden.

Das Team eines SOC muss ausreichend groß dimensioniert sein, um 24 Stunden am Tag, 365 Tage im Jahr handlungsfähig zu sein. Daher müssen ständig viele Kapazitäten vorgehalten werden. Ob es um DDoS (Distributed Denial of Service) Attacken geht, eine Ausnutzung von Schwachstellen, die Verschlüsselung durch Ransomware, Schaden durch Malware oder andere Themen – im Falle eines entdeckten Ereignisses oder gar im Schadensfall müssen erfahrene Analyst:innen kurzfristig unterstützen.

Die Qualifikation der Expert:innen teilt sich in drei Tiers auf. Vom First Level SOC-Analysten, der einfache Alarme bearbeitet, bis hin zum Third Level Experten, der bei der Forensik unterstützt. Ebenso arbeitet ein Team von Expert:innen kontinuierlich daran, das Threat Hunting zu verbessern, um Angriffe frühzeitig im Keim zu ersticken und proaktiv Schwachstellen aufzudecken und zu schließen.

Diese Komplexität stellt mittelständische Unternehmen vor Herausforderungen. Sie sind kaum in der Lage, diese Kapazitäten selbst aufzubauen. Um diesen Bedürfnissen gerecht zu werden, greifen Organisationen auf Unternehmen wie Materna zurück, die ein Managed SOC sicher und skalierbar betreiben. Hier arbeitet das SOC-Team aus Architekt:innen und SOC Engineering kontinuierlich an Erweiterungen und Verbesserungen der Analysefähigkeiten zur Sammlung aller sicherheitsrelevanten Ereignisse im SIEM. Dies beinhaltet zum Beispiel

- den Ausbau um neue Maschine Learning Funktionen

- das Anbinden neuer Logquellen

- die Implementierung neuer Threat Intel Systeme (zum Austausch und zur Analyse von Gefahren bzw. Bedrohungsanalyse)

- die wichtige Erweiterung der Erkennung mit weiteren Detektierungs-Regeln, die das Team aus Engineering-Expert:innen, Architekt:innen und Analyst:innen regelmäßig implementieren muss, ohne den laufenden Betrieb zu beeinträchtigen.

Prozesse – die solide Grundlage

Prozesse und Richtlinien bilden die Basis für eine erfolgreiche Sicherheitsarchitektur. Anforderungen der unterschiedlichsten Art müssen bedient werden. Dazu zählen die Umsetzung von Standards wie dem BSI IT-Grundschutz, NIST, PCI, HIPAA oder auch besondere Anforderungen für KRITIS-Unternehmen. Je nach Unternehmen muss das SOC diese Anforderungen kontrollieren und in alle Prozesse verweben, um beispielsweise die Einhaltung der Compliance sicherzustellen.

Auch IT-Service-Management-Systeme, -Maßnahmen und -Methoden müssen technisch eigebunden werden. Individuelle Richtlinien können bei Bedarf auch technisch überwacht werden. Verantwortlichkeiten und Prozesse für die Incident Response müssen klar beschrieben sein. Eine automatische Incident Response, das heißt, Reaktion auf Angriffe oder IT-Ausfälle, muss sich nahtlos und fehlerfrei in die Technik einfügen. Alle technischen Prozesse und auch alle Informationsflüsse müssen daher so gestaltet sein, dass sie reibungslos ineinandergreifen. Im Falle eines Angriffes muss das Team schnell und koordiniert handeln, um Schaden abzuwehren, Datenverlust zu verhindern oder mindestens zu minimieren.

Technologie – etablierte Plattform von Elastic

Eine flexible, skalierbare Technologie für ein SIEM bildet die Arbeitsbasis der SOC-Analyst:innen. Ein etablierter Tool-Hersteller eines SIEM ist die Firma Elastic. Die Plattform von Elastic hilft dabei, Bedrohungen schnell zu stoppen, und vermeidet, erkennt und bekämpft Bedrohungen. Materna ist akkreditierter Professional Partner von Elastic und nutzt für den Betrieb seines SIEM im eigenen Security Operations Center das Produkt Elastic Cloud Enterprise (ECE) on Premise, das unter anderem den ELK Stack beinhaltet.

Elastic ist die Firma hinter einem der erfolgreichsten Open-Source-Software-Projekte namens Elasticsearch. 2012 gegründet, hat sich Elastic zu einem international tätigen Software-Hersteller mit über 1.900 Mitarbeiter:innen entwickelt. Der Elastic Stack ist Open-Source-Software und wurde bereits über 500 Millionen Mal heruntergeladen. Das Elastic-Ökosystem umfasst Unternehmen aller Größen und Branchen, eine große Anzahl von Software-Herstellern und Partnern sowie eine sehr aktive Community mit Millionen von Entwickler:innen.

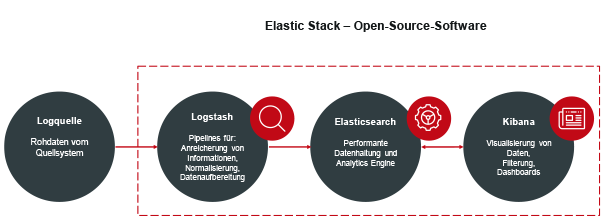

ELK steht für Elasticsearch, Logstash und Kibana und umfasst damit drei Open-Source-Projekte: Elasticsearch ist eine Suchmaschine und Analytics Engine. Elasticsearch erlaubt die Analyse großer Datenmengen in nahezu Echtzeit. Es ist in der Lage, schnelle Suchantworten zu erzielen, weil es, statt den Text direkt zu durchsuchen, einen Index durchsucht. Es verwendet eine Struktur, die auf Dokumenten anstelle von Tabellen und Schemata basiert, und verfügt über umfangreiche REST-APIs zum Speichern und Durchsuchen der Daten. Dabei wird das global genutzte Datenaustauschformat JSON genutzt.

Logstash ist eine serverseitige Datenverarbeitungs-Pipeline, die Daten aus unterschiedlichen Quellen gleichzeitig aufnimmt, sie umwandelt und dann an einen Speicherort, z. B. an Elasticsearch, sendet. Aber nicht nur das: damit lassen sich Daten filtern, normalisieren (in einen allgemein gültigen Zustand bringen), anreichern oder pseudonymisieren. Die Lösung ist so vielseitig, dass sie problemlos die unterschiedlichsten Daten verarbeitet, wie z. B. Apache Web -Logs, Windows Event-Daten, Netzwerkprotokolle, SQL-Datenbank-Logs und auch Daten aus dem „Internet der Dinge“ (IoT wie z. B. Maschinensteuerungen) oder anderen weniger verbreiteten Logquellen und spezialisierten Applikationen. Auch über APIs lassen sich Daten automatisch normalisieren und transformieren oder mit Kontextinformationen anreichern.

Kibana visualisiert Daten mithilfe von Diagrammen und Tabellen in Elasticsearch und bietet aussagefähige Dashboards zur Analyse. Kurz: Kibana erzeugt ansprechende grafische Darstellungen, Geo-Location Landkarten, Heatmaps und zahlreiche weitere Arten von Visualisierungen.

Die Plattform von Elastic bietet leistungsstarke Funktionen, um sich gegen Cyber-Angriffe zu schützen.

Die Plattform von Elastic bietet leistungsstarke Funktionen, um sich gegen Cyber-Angriffe zu schützen.

Ergänzt wird der ELK Stack von sogenannten Beats, die Daten sammeln, analysieren und versenden. Diese stehen für Windows und Linux zur Verfügung und dienen dem Sammeln von Netzwerk-Paketdaten, der Überwachung von Services und Diensten sowie der Auswertung von Metriken wie Auslastung und Statistiken.

Mit der optimierten Lastverteilung durch Elastic Cloud Enterprise wächst das Materna SOC automatisch mit den Kunden. Damit lassen sich beliebige ELK Cluster konfigurieren und verteilen. So kann Materna passend für jeden Kunden und für jeden Bedarf mit optimalem Aufwand die passende Architektur bereitstellen. Mit Hilfe der ECE lassen sich alle Kundensysteme an einem zentralen Ort administrieren. Ebenso kann darüber gewährleistet werden, das Updates des ELK Stacks oder auch einzelner Komponenten ohne Ausfallzeit durchführbar sind.

Zukunftssicher

Bei Materna betreibt ein Team von erfahrenen Security-Expert:innen die Elastic SIEM-Lösung für Kunden aus allen Branchen. Threat Hunter, Malware-Spezialist:innen und engagierte Analyst:innen stehen für weitergehende Analysen bereit. Wachsende Datenmengen sind dabei kein Problem. Die Lösung ist „distributed by design“ und erlaubt größtmögliche Flexibilität und Skalierbarkeit. Modular lassen sich notwendige Features ergänzen, wie z. B. Machine Learning-Funktionen. Auch Security-Features wie Authentifizierung, rollenbasierte Zugriffssteuerung, Verschlüsselung und SAML (Security Assertion Markup Language) sind enthalten. Eine integrierte Alarmierung sorgt dafür, dass Ereignisse sofort sichtbar sind und bearbeitet werden können.